BANKINGNEWS: Was verbirgt sich hinter APT10 bzw. der Operation Cloud Hopper?

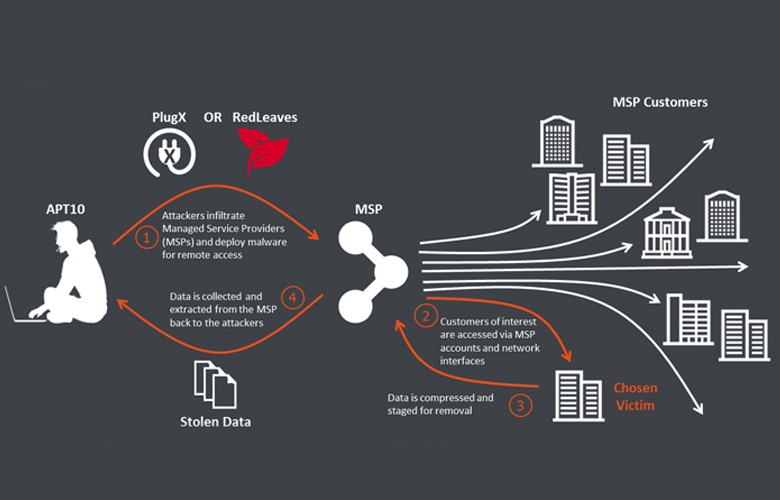

Adrian Nish: Die Operation Cloud Hopper ist eine Kampagne von Netzwerk-Angriffen auf globale Unternehmen, die von einer Gruppe namens APT10 durchgeführt werden. APT steht für Advanced Persistent Threat und dies ist eine von vielen solcher Gruppen, die wir derzeit verfolgen. Einiges deutet darauf hin, dass sie aus China operiert. Es gab Spekulationen darüber, dass es sich um Auftrags-Hacker handelt, die versuchten, ihre Machenschaften durch die Beschränkung auf gewöhnliche Arbeitszeiten zu verschleiern. Die Gruppe ist seit etwa zehn Jahren aktiv, allerdings konnten wir eine signifikant erhöhte Aktivität seit dem zweiten Halbjahr 2016 feststellen. Die Angreifer haben es gezielt auf Managed Service Provider (MSPs) weltweit abgesehen. Diese MSPs haben naturgemäß einen privilegierten Zugang zu den Netzwerken ihrer Kunden. Sind sie einmal kompromittiert, können die Angreifer den Zugang nutzen, um in das Ökosystem der Kunden des MSPs einzudringen und Daten zu stehlen. Organisationen vertrauen den MSPs vorbehaltlos, was den Angreifern einen relativ uneingeschränkten Zugang zu den Netzwerken und Daten erlaubt, ohne einen Alarm auszulösen.

Wer wurde bisher von APT10 angegriffen und welche Organisationen sind gefährdet?

APT10 zeigt eine Präferenz für Angriffe auf Managed Service Provider mit dem Ziel, die Kundendaten zu stehlen. Diese „Endnutzer-Opfer“ stammen primär aber nicht ausschließlich aus den Bereichen Ingenieurwesen, Energie, Pharmazeutik, Technologie und professionelle Dienstleistungen. Die Attacken sind eine Form des Supply-Chain-Risikos. Wenn ein MSP Zugang zu sensiblen Daten hat oder Daten im Auftrag eines Kunden verarbeitet, ist der potentielle Schaden signifikant. Sich gegen diese Angriffe zur Wehr zu setzen, ist deswegen schwierig, weil Kunden sehr viel Vertrauen gegenüber den Dienstleistern aufbringen, jedoch meistens nicht in der Lage sind, die Angriffe zu erkennen oder auf sie zu reagieren.

Angriffe überwachen und melden

Wie können sich Finanzinstitute vor diesen indirekten Angriffen schützen?

Der Finanzsektor beruht wie viele andere Branchen auf MSPs. Allerdings existieren keine Hinweise darauf, dass APT10 sich besonders stark auf die Finanzbranche fokussiert. Nichtsdestotrotz können daraus Lehren gezogen werden, und Erfahrungen in der Analyse von Supply-Chain-Risiken sind wertvoll für jede Art von Unternehmen. An erster Stelle sollten Unternehmen gewährleisten, dass optimale Kommunikationskanäle zu ihren MSPs bestehen. Diese sollten vom hauseigenen Sicherheits-Team genutzt werden, um herauszufinden, ob ein Angriff durch APT10 stattgefunden hat. Falls der MSP einen transparenten Einblick in die Vorgänge verweigert, sollten die Vertragsverpflichtungen gemeinsam mit den verantwortlichen Kollegen überprüft werden. Unternehmen können darüber hinaus noch mehr tun, um auf ihre Netzwerke ausgerichtete Angriffe von APT10 zu überwachen und Aktivitäten zu melden, die nicht dem Business as usual entsprechen.

Koordinierte Gegenmaßnahmen

BAE Systems, PricewaterhouseCoopers (PwC) und das britische National Cyber Security Centre (NCSC) haben eine gemeinsame Gegeninitiative ins Leben gerufen.

Schon in einer frühen Phase unserer Untersuchungen haben wir mit PwC und dem NCSC zusammengearbeitet, Erkenntnisse zu neuen Angriffsmethoden, -werkzeugen und -infrastrukturen sowie Informationen zu kompromittierten Unternehmen dokumentiert und geteilt. Durch den Wissensaustausch mit dem NCSC können wir gemeinsame Gegenmaßnahmen koordinieren und mit globalen Partnern an der Verringerung der Gefahr arbeiten. In einem ersten Schritt haben wir die MSP-Community und die geschädigten Endkunden vertraulich unterrichtet. Angesichts des Ausmaßes haben wir uns entschieden, die Aktivitäten der Gruppe öffentlich zu machen: Dies half dabei, die Operationen der Angreifer zu stören und das Bewusstsein für das Gefahrenszenario zu schärfen. Was kommt als nächstes? Die Angreifer benötigen Zeit, um sich für eine neue Offensive aufzustellen. Die Frage ist, ob sie sich überhaupt dazu entscheiden, weiterzumachen, was auch davon abhängt, wie groß das Bewusstsein bezüglich der Gruppe und ihrer Methoden ist.